SMS-вирус под ОС Android или «Привет 🙂 Тебе фото…»

*Оригинальная картинка, наглым образом вытащеная из ресурсов apk

[прим. apk — расширение файла установки приложения на ОС андроид]

Вступление

привет [смайлик] тебе фото https:// m**o*an.ru/oujr/380688086*6*

1. Подготовка

Поверхностно поискав в интернете информацию, было установлено, что ссылка в смс сообщении является ничем иным, как адресом на загрузку apk файла. А apk файл — вирусом «Trojan.SMSSend», заражающий мобильные устройства под управлением ОС Android. Главные задачи данного «зловреда» — перехватывать управление устройством и использовать его в своих целях: блокировка исходящих вызовов, отправка сообщений «с приветом» и другие мелкие пакости.

Перейдя по ссылке из браузера я благополучно получил ответ «403 Forbidden».

Понятно, значит, стоит фильтр по браузеру. Что ж, буду проверять «на кошках», как говорится.

Недолго думая, решил «положить на алтарь науки» свой планшет Samsung Galaxy Tab 2. Сделав бэкап, со спокойной совестью нажал на кнопку «Общий сброс». На всякий случай убедился, что на sim-карте нет денег и приступил к установке.

2. Установка

Захожу в настройки, в пункте меню «Неизвестные устройства», убираю галочку «Разрешить установку приложений из других источников, кроме Play Маркет».

Перейдя по ссылке из смс-сообщения, получил предупреждение браузера, следующего характера:

Соглашаюсь и нажимаю кнопку «Продолжить». Скачалось приложение F0T0_ALB0M.apk:

Устанавливаю. Ужасаюсь количеством permission (разрешений). Операционная система любезно предупреждает:

Это приложение может нанести вред устройству

Но я же не ищу легких путей, поэтому, «скрепя сердце», ставлю галочку «Я понимаю, что это приложение может нанести вред».

Когда приложение запрашивает права администратора, понимаю, что это последний этап. Нажимаю «Отмена», но диалог появляется снова. Эх, была не была, буду идти до конца, и нажимаю «Включить».

3. Вирус-приложение

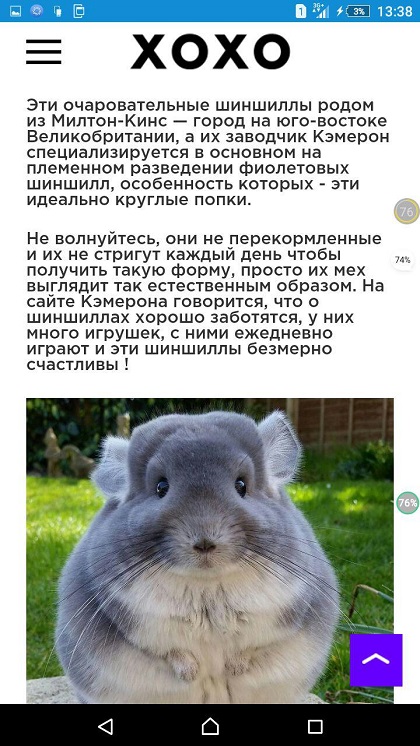

Само приложение состоит из одной активити-картинки с обреченным котенком. Наверное таким образом разработчик пытался пошутить.

В этом месте, я немного забегу вперед (см. п.6) и приведу, код AndroidManifest.xml для лучшего понимания статьи.

В диспетчере приложений наш «зловред» гордо именуется «Google Play».

4. Удаление?

Благополучно заразив устройство, перехожу к фазе лечения. Сначала пробую удалить приложение. Захожу в «Диспетчер приложений» и вижу, что все кнопки заблокированы.

Понятно, значит, у приложения имеются права администратора и так просто удалить его не получится. Не беда, сейчас я их уберу. Захожу в пункт меню «Безопасность»->«Администраторы устройства» и убираю галочку напротив приложения.

Но, нет, не тут то было. Устройство благополучно переходит в настройки управления WiFi и зависает. Пришлось «прибивать» окно настроек.

Дальше хотелось решить вопрос «на корню», так сказать, и воспользоваться общим сбросом системы. Ну да, легко мне выбирать такой вариант — мои личные данные в бэкапе хранятся.

А как же обычные пользователи? У которых «внезапно» любимый телефон заразился вирусом. Они ведь даже исходящего вызова знакомому «тыжпрограммисту» не сделают. В общем, читерство это, не буду так делать.

Итог: штатными средствами нейтрализовать угрозу не удалось. Подключаем «тяжелую артиллерию».

5. Dr Web против вируса

Памятуя про хорошую лечащую утилиту «Dr.Web CureIt!», решил бороться с зловредом с помощью аналога под Android. Захожу на официальный сайт и качаю бесплатную версию антивирусника «Dr.Web для Android Light 9».

Устанавливаю, по WiFi обновляю сигнатуры.

Запускаю быструю проверку ― ничего.

Запускаю полную проверку ― тоже ничего.

Я разочарован! Печально вздохнув, удаляю антивирусник.

UPD от 6.09.14. На данный момент антивирусник успешно опознает данный зловред под детектом Android.SmsBot.origin.165. Алгоритм удаления такой же, как и при использовании Avast (см. ниже).

5. Avast против вируса

Скачиваю и устанавливаю версию «Avast-Mobile-Security-v3-0-7700».

При старте запускается экспресс-сканирование, которое никаких вирусов в системе не находит.

Ну и ладно, мозг подсказал очередную идею: вот есть какой-то пункт меню «Управление приложениями», а что если…

Да, действительно загрузился список приложений в системе.

Пункта «Удалить» нет. Поэтому, пробую остановить приложение. Остановилось.

Жду 2-3 секунды, приложение снова в работе.

Ладно, попробую с другой стороны. Запускаю принудительную проверку системы. О_о, обнаружено вредоносное ПО. Нажимаю «Устранить все» [прим. как-то это звучит в духе Дарта Вейдера или Далеков]. Avast сообщает, что удалить приложение не может, а нужно сначала отобрать права администратора у приложения. Появляется системный диалог:

Удалить все данные с устройства и вернуть заводские настройки? Нажмите «Да» если согласны, или «Нет» для отмены

И сразу же, поверх этого диалогового окна открывается «злополучное» окно настроек wi-fi. Нажимаю «Возврат», снова открываются настройки. Хорошо, хоть окно настроек не зависает.

Опять на тропу читерства меня толкают. Будем искать другое решение…

6. Реверс-инжиниринг

Посмотрим в исходный код приложения, благо на Android это не такая большая проблема. Много всего интересного…

Например, в классе SystemService указан url сайта lamour.byethost5.com (дизайн-студия).

Но больше всего мне понравился класс AdminReceiver, который является наследником системного класса DeviceAdminReceiver.

В этом классе есть переопределенный метод onDisableRequested, который срабатывает при отключении админполномочий для данного приложения. Полностью заблокировать кнопки в системном диалоге нельзя, поэтому разработчик вируса пошел на хитрость, он изменил текст сообщения на «Удалить все данные с устройства и вернуть заводские настройки? Нажмите «Да» если согласны, или «Нет» для отмены» и обильно прикрыл сверху назойливым окном настроек.

Бинго. Значит теперь я смело смогу нажать в данном диалоговом окне «Удалить» и планшет будет «здоров».

Послесловие

Таким образом, выполнив повторно пункт 5 данной публикации (не останавливаясь на последнем шаге), вирус версии 4.0 (согласно манифест-файлу) был побежден.

Почему не удалось напрямую из настроек убрать галочку админправ для приложения, а только используя Avast? Скорее всего, стоит очередная ловушка с переопределенным методом.

Выводы

Разработчики вирусов находят все новые лазейки.

Но, так или иначе, браузер и операционная система стали лучше защищать пользователей.

Мне необходимо было нажать 2 подтверждения и поставить галочку в настройках «Неизвестные устройства».

Как «работает» вирус через смс в смартфоне Андроид

На данный момент самыми уязвимыми считаются Android-смартфоны. Появился новый вирус через смс на Андроид.

В смартфонах с открытым кодом, каковой собственно и является операционная система Андроид, новые вирусы распространяются с невероятной быстротой.

Цели злоумышленников теперь изменились. Ранее они пытались лишь воспользоваться деньгами в мобильниках, а сегодня под прицелом банковские карточки и все средства, которые есть в интернет-банке. Мошенников в первую очередь интересуют смартфоны с поддержкой услуги «Мобильный банк». Она позволяет украсть со счета жертвы деньги на номер мошенника. Для этого они отправляют вирус через смс на Андроид.

Как действуют мошенники

Первый подобный вирус активизировался в начале лета 2017 г. Опасность в том, что троянец функционирует в Android-смартфоне удаленно.

Злоумышленники отправляют SMS на нужный номер, поэтому чтобы идентифицировать наличие этого вируса в своем мобильном гаджете владельцы смартфонов должны обратить внимание на рост количества SMS-сообщений ценой по 100 рублей. В результате с мобильного счета хозяина смартфона снимается сумма, кратная 100.

Чтобы существенно заработать, злоумышленник вынужден отправлять несколько SMS-троянцев с номера своей жертвы. Ведь в этой мошеннической цепочке работает не только он один.

Троянец поселяется в гаджете жертвы, и с номера жертвы шлет СМС-ки на «дорогой» номер мошенников. И именно за эти СМС-ки в адрес этого «дорогого» номера с жертвы снимают по 100 руб. за каждое несанкционированное СМС-сообщение.

Посредниками в данной схеме могут выступать оператор связи, провайдер и другие партнеры, которые могут и не знать о проделках мошенников. Чтобы покрыть все расходы и заработать, злоумышленнику необходимо снять с каждого номера не менее 1000 рублей.

При этом нельзя исключить возможность, что владельцы смартфонов могут пожаловаться своему оператору на кражу денег. И тогда сотовые операторы предпринимают ответные меры, мешающие совершать махинации. Например, они могут ввести обязательный ввод дополнительных подтверждений перед списанием денег и тому подобное. В такой ситуации злоумышленники вынуждены искать новые способы мошенничества.

Благодаря этим факторам появился еще один троянец. Этот представитель Trojan-SMS также выполняет поступающие с удаленного сервера команды.

Новый вирус является более гибким и отлично ориентируется в любых условиях уже с учетом барьеров сотового оператора, и даже состояния счета абонента и времени совершения операций.

Как функционирует вирус

Новый вирус является спящим – он не обладает самостоятельностью. Даже попав в смартфон, он не проявляется никак. Чтобы он заработал, требуется удаленная команда хозяина телефона.

Для этого используется так называемый POST запрос. Он предназначен для запроса, при котором веб-сервер принимает для хранения данные, заключённые в тело сообщения. Он часто используется, например, для загрузки файла.

Использование запроса POST позволяет установить связь с удаленным сервером и получить соответствующую команду, получив которую, троянец начинает отправлять с номеров своих жертв дорогостоящие SMS-сообщения на номер мошенников.

Как действует новый троянец? Например, программа автоматически рассылает SMS-сообщения с одним словом «BALANCE» на номер с поддержкой «Мобильного банка».

Отправляя смс-сообщение c короткого номера, мошенники таким образом могут проверить, есть ли на номере жертвы привязка к счету в банке и какое там состояние счета.

Примеры из жизни

Например, у Сбербанка номер, с которого отправляются сообщения – 900. Когда приходит сообщение «BALANCE» (или, возможно, по-русски «баланс») от отправителя 900, то владелец телефона, доверяя Сбербанку и будучи уверенным, что это сообщение именно от этого банка, открывает сообщение и отвечает на него, желая узнать, что случилось с балансом. Таким образом мошенники получают ответ на свою смс-ку, который для них означает, что к телефону прикреплена банковская карта. Более того, им становится понятно, что этой картой можно управлять с помощью SMS-команд, что входит в услугу «Мобильный банк». А дальше, как говорится, «дело техники».

Одна моя знакомая недавно получила сообщения с короткого номера 4-74-1, который числится за мобильным банком Сбербанка с сообщением «Услуга недоступна, попробуйте позже». Ответ она по понятным причинам не отправляла, уже зная про возможные угрозы. Явно это такие же мошенники, маскируясь под мобильный банк, пытались таким образом вычислить ее реакцию и определить, установлен ли на ее смартфоне мобильный банк.

А дальше, если мошенники вычисляют наличие на мобильном устройстве мобильного банка, то для них не составит труда к нему подключиться несанкционированным образом. К сожалению, подобный сервис «Мобильный банк» пока еще недостаточно защищен. Хотя, конечно, банки и их службы информационной безопасности постоянно над этим работают, создавая более удобные и надежные сервисы.

5 самых опасных вирусов для Android

Triada

Начнём со «свежака» — Триаду сегодня можно считать самым новым и «пуленепробиваемым» вирусом для смартфонов. Его и обнаружили-то только в марте 2017 года.

Уникален он своей близостью к классическим вирусам, а не троянам-вымогателям, как это обычно бывает на Android. Вам всё же нужно умудриться подхватить его из «непроверенных источников», а вот дальше начинается гораздо весёлый «боевичок»:

Triada — вирус, который не просто хулиганит в системе, а вклинивается в её жизненно важные участки

Но с возможностью «распотрошить» любое установленное приложение или установить новое на расстоянии это только «цветочки» — особенность «Триады» заключается в том, что это модульный вирус, к нему можно будет прикрутить самые разные виды дистанционных трюков.

Как видите, вирусы для Android — это не только примитивные «ваш телефон заблокирован, с вас сто баксов», от которых можно избавиться удалением приложения. И, если в новых версиях Android хотя бы усложнён доступ к получению root и можно увидеть что-то подозрительное на этапе запроса прав приложением, то старые версии (Android 4.4, 4.3 и старее) абсолютно беззащитны перед новой заразой — спасёт только полная перепрошивка.

Marcher

Так называемый «банковский зловред» был разработан ещё в 2013 году, но его «звёздный час» настал только летом 2016 года. Знаменит хорошей маскировкой и «интернационализмом», если можно так сказать.

Marcher представляет собой простой троян, который не проворачивает ничего сверхъестественного, а просто подменяет собой служебные страницы огромного количества банков с помощью всплывающих окон. Механизм следующий:

«Дружище, что-то я подзабыл номер твоей карты. Не напомнишь?»

Таким нехитрым образом троян подделывал процесс покупки авиабилетов, покупки товаров в интернет-магазинах и софта в Google Play и работу банковских приложений. Под раздачу попали пользователи банковских карт в Германии, Франции, Польши, Турции, США, Австралии, Испании, Австрии и Великобритании. Изначально вирус «точили» под Android 6.x, смартфонов под управлением других версий оказалось значительно меньше.

Даже не одиночка, а целый каскад троянов-«хамелеонов», не настолько криминально-суровых, как Triada, но в такой же степени болезненных для операционной системы. Антивирусные специалисты обратили внимание на зловредов в начале 2016 года, а в народ смартфоны зловред стал массово проникать уже в декабре 2016-го.

Loki — это такой организованный разбой по предварительному сговору в вашем смартфоне

Зловреды действуют настолько быстро и слаженно, что хочется аплодировать им стоя. Вы только взгляните на эту «многоходовочку»:

«Выкорчевать» из мозгов смартфона следы этой бурной деятельности невозможно, поэтому «лечится» заражение с помощью Loki только полной перепрошивкой с потерей всех данных.

Faketoken

Если предыдущие трояны намеренно действуют исподтишка, чтобы пользователь смартфона до последнего момента не догадывался о заражении, то Faketoken в своём подходе прост и прямолинеен, как опытный гопник — требует предоставить ему права на любые действия со смартфоном, а если владелец отказывается, в дело вступает алгоритм «слышь, ты чё не понял? Тогда я повторю!».

Godless

Троян Godless впечатляет даже не своей, так сказать, функциональностью, а маскировкой — длительное время его наличие в приложениях не распознавала даже хваленая система антивирусной проверки в Google Play. Результат немного предсказуем — зловред заразил свыше 850 тысяч смартфонов по всему миру, причём почти половина из них принадлежит жителям Индии, что как бы намекает на происхождение трояна.

Скачиваешь себе фонарик из Google Play — подхватываешь неудаляемый вирус с шифрованием и root-правами

Функциональность трояна слабо отличается от его многочисленных коллег в 2016 году, новым стал только «зачин»:

Среди приложений, к которым чаще всего «прикручивали» Godless, были многочисленные «фонарики» и клоны известных игр для Android.

Что вообще стоит знать о вирусах

Первое, что нужно знать о вирусах для платформы Android: не все из них — это вирусы в исконном значении этого слова. Так нередко случается в живом языке: орнитологи различают филинов, сычей и сов, но в народе все эти птицы — «совы». Специалисты отличают хакеров от «детворы со скриптами» и кракеров, но для неспециалистов все эти категории людей остаются хакерами.

Различия между «сортами радости» следующие:

Загрузка приложений не из Google Play — самый очевидный путь заражения андроидофона

Как написать вирус для андроид.

Сегодня мы вообразим себя злыми хакерами и займемся написанием настоящего вируса для андроид системы. Мы подробно и с примерами расскажем о основных этапах написания вируса для операционной системы андроид. Не лишним будет напомнить, что эта статья предназначена только для удовлетворения вашего исследовательского интереса. И писать а тем более распространять вирусы не стоит 🙂

Как стать «хакером» андроида.

Как все начиналось?

Далее. И теперь нам предлогают выбрать как будет выглядеть наше окошечко (Activity) стартовое, главное. Тут есть важная особенность. Чтобы запустить какой либо код сразу после установки, нужно чтобы было какой либо из окошек при старте. Поэтому выбираем любое кроме No Activity. Лучше всего выбрать Empty. Будет легче его вычищать, от ненужного мусора. Далее. Пишем название окошку и нажимаем Finish.

Пока файлы нового проекта индексируются и настраивается сборщик проекта.

Эй, ты слишком жырный!

Заходим в настройки проекта и во вкладке Dependes удаляем строку с AppCompat. Далее переходим к файлу values.xml и styles.xml. Удаляем их.

Заходим в androidManifest.xml и

меняем

Собираем наше приложение, ура! размер меньше 40 кб. Уже есть с чем работать.

Почему ты не прячешься?

Далее, нам нужно спрятать нашего зверька. Чтобы иконка не была видна в списке менеджера приложений. А так же надо закрыть наше приложение.

Вставляем после setContentView(R.layout.activity_main) Следующий код:

Этот код скроет нашу иконку с глаз И после всего этого пишем:

Теперь наше приложение после установки. Запускается и сразу же скрывается с глаз долой. Ух, проделали мы работу. Но надо идти дальше, а то бот не появиться в админке.

Тук, тук, открывайте, полиция!

Теперь мы должны сделать так, чтобы наш чудесный APK начал стучать в админку. Тут я уже полагаю, что админка где-то написана. И от нас требуется только стучать. Возьмем самый простой метод, он не будет работать корректно на андроидах выше 4.х. Но с чего-то надо же учиться. Я же не за вас работу делаю. Нам нужно создать сервис. Для этого мы создаем файл с новым class. (Правой тыкаем в проекте, на папку Java). Название класса пишем к примеру Network. Нажимаем окей. Удаляем все содержимое файла кроме первой строки где прописан package и заменяем на

Это код описывает класс сервиса, в котором при запуске, запускает таймер и каждые 10 секунд отправляет GET запрос на URL и запрашивает ответ. Но это не все. Этот код не будет работать если мы объявим наш сервис в манифесте и не дадим права выходить в интернет нашему приложению. Идем в манифест.

и в описание application

Осталось запустить наш сервис. Идем в MainActivity и перед finish() вставляем запуск сервиса

Финишная линия

Теперь у нас есть апк, который сам себя скрывает после запуска и запускает процес отстука в админ панель. Где написано // Обработка result : там происходит обработка ответа и команд админки. Не сложно, правда? Но пока мы пили пиво. Мы совсем забыли, что если телефон перезагрузят. То наше приложение уже ни когда не запустится. Для этого мы идем опять в манифест.

Добавляем права на запуск после ребута:

Добавляем обязательно обработчик в описание application

Теперь после перезапуска у нас вызовется класс Boot. И сейчас мы его создаим. Все делаем как я писал выше. Создали и удалили все кроме package.

[ad name=»Redmi»]

Конец, и пару слов.

За данный материал мы благодарны пользователю allmore из форума Damagelab

Насколько быстро можно заразить телефон вирусом, и что после этого с ним будет?

Смартфоны и мобильная связь до сих пор окутаны разными мифами и предрассудками. Говорят, что от телефонных разговоров образуются опухоли, во время движения сигнал связи ослабевает, а базовые станции убивают людей. В ближайшем цикле статей Yota узнает, что из этого правда, не щадя собственных сотрудников и их смартфоны.

Вредоносные программы способны списывать средства с банковской карты, извлекать личную информацию, блокировать экран и превращать смартфон в кирпич — это совсем не миф. Мы решили проверить, насколько просто заразить телефон вирусом.

Мы попробовали заразить смартфон, предварительно отключив антивирус и защитные функции. Жертвой стал Motorola Moto G3 на платформе Android 6.0.1.

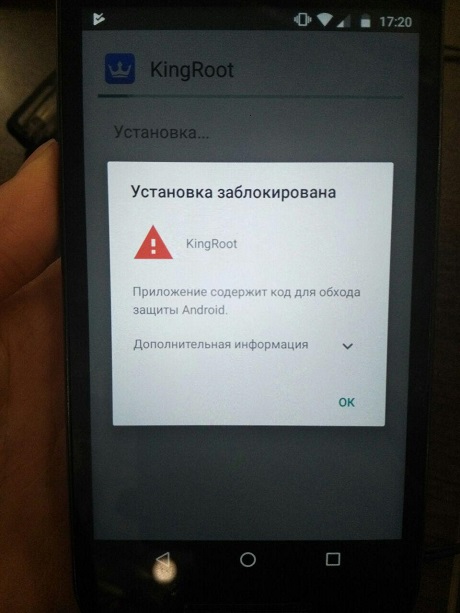

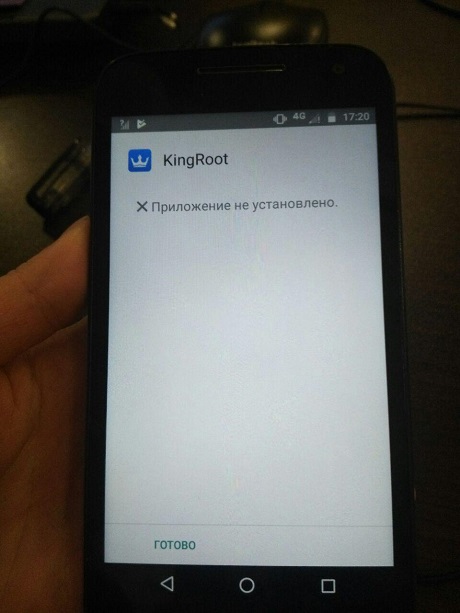

Первые попытки оказались неудачными:

Root в Андроид — это права главного администратора, которые открывают возможности для управления устройством, недоступные для обычного пользователя. Чтобы получить рут, необходимо установить специальное приложение.

Зараженный KingRoot содержит вредоносный код, который ворует данные пользователя.

И тут нас ждала неожиданность. Из всего многообразия устройств на Android, именно на наш Motorola Moto G3 эта утилита не устанавливается!

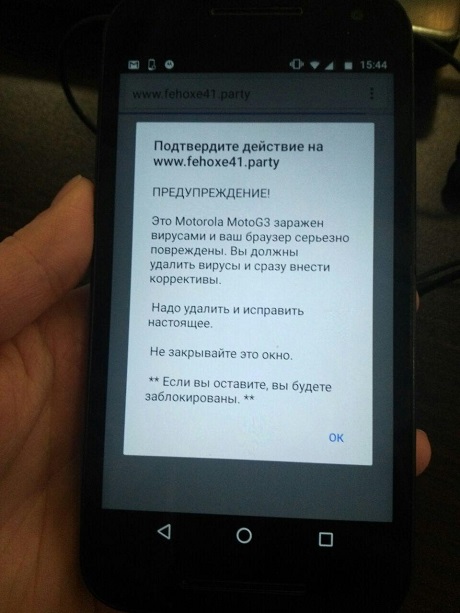

Отчаявшись, мы просим знакомых и коллег пересылать все сомнительные SMS и письма с ссылками на наш номер. После перехода по одной из ссылок мы обнаруживаем вот такое всплывающее окно:

После этого открывается Playmarket с предложением установить Doctor Clean. Оно обещает ускорить работу системы, удалить ненужные файлы и экономить батарею. Но отзывы намекают, что что-то с ним не так.

Doctor Clean просит доступ ко всем доступным функциям телефона. После разрешения он устанавливает еще два приложения для “Ускорения” и “Перехода в спящий режим”. Одна из этих программ устанавливает еще два приложения.

На следующий день мы получаем рекламу, закрывающую весь экран. Каждый раз после разблокировки экрана мы видим очередной красочный баннер. Для того, чтобы ответить на входящий звонок нам приходится искать крестик, сворачивающий рекламу. Вместе с этим смартфон начинает работать медленнее. Периодически экран блокировки перестает реагировать на прикосновения. Возобновлять работу помогает перезагрузка устройства.

После этого установили “Антивирус Касперского”, но он ничего не обнаружил. Тем временем, телефон начинает сильно тормозить. Антишпион Malwarebytes’ Anti-Malware нашел пять проблем. Все странные приложения удалили.

Оказалось, что установить вредоносное ПО на телефон не так-то легко: система, встроенные приложения безопасности и антивирусы успешно его распознают и старательно оберегают нас. Чтобы заразить телефон, нужно тщательно игнорировать все предупреждения системы и заранее отключить защитные функции.

Раньше скачать вредоносные приложения было проще. Сейчас все приложения в PlayMarket и AppStore проходят аудит. Для того, чтобы установить неофициальное приложение, придется отключить в настройках функцию скачивания только из доверенных источников.

Как понять, что на смартфоне вирус?

SMS, сообщения в почте и мессенджерах с сомнительными ссылками.

Они маскируются под предложения о работе, письма из полиции, оповещения от антивируса, распродажи в интернет-магазинах и так далее. В тексте каждого из них есть непонятная ссылка, на которую необходимо перейти, чтобы узнать «подробности».

Нажали на ссылку – вирус начал скачиваться.

Скачивание нелицензионных программ и сомнительных приложений.

Вместе с ними на телефон часто устанавливается сопутствующее вредоносное ПО.

Общественный Wi-Fi.

Через незащищенные точки доступа Wi-Fi вирусы перехватывают личную информацию пользователей для доступа к личным аккаунтам и системным данным смартфона.

Сайты и форумы со всплывающими окнами и баннерами.

Они предлагают «скачать быстро и без регистрации» что угодно, перейдя по ссылке.

Часто баннеры выглядят как «предупреждения от МВД» или уведомления «Ваш телефон заражен вирусом!». Их цель – посеять панику у пользователя, чтобы он сразу перешел по ссылке, перевел деньги на счет вымогателя или ввел пароль от личного аккаунта.

Зараженные флеш-накопители.

Иногда вредоносное ПО под видом приложения сохраняется на карту памяти. Когда вы вставляете старую флешку в новый смартфон, то заражаете его.

Насколько это быстро?

Сами вирусы весят немного. В зависимости от скорости интернет-соединения, «зараза» попадает в телефон за промежуток от пары секунд до 5 минут.

Что произойдет, если вирус все-таки проникнет в устройство? К примеру, вы соглашаетесь обновить браузер Chrome, забыв о том, что не устанавливали его.

Что происходит дальше

Как понять, что телефон заражен:

Где искать вредоносное ПО и как отличить его от нормального приложения?

Стоит насторожиться, если при установке незнакомое приложение запрашивает доступ к платным функциям и ограничению доступа:

/imgs/2018/11/24/15/2465983/ca916d5abf1be07a0ad201b57fcaf474c44b7574.png)

/imgs/2018/11/24/15/2465984/b575eec58b2a60ac8fa8cc3584b18b18e3827f85.jpg)

/imgs/2018/11/24/15/2465985/3dbede503319242248ecdcd7796ef876d65c0487.png)